Estimados alumnos, bienvenidos al curso de Seguridad en Sistemas Operativos.

El objetivo de este curso es:

- Introducir conceptos fundamentales de seguridad en Sistemas Operativos.

- Presentar amenazas específicas y tipos de ataque así como mecanismos de identificación y autenticación.

- Fuerte énfasis en la gestión de contraseñas y en la implementación de los mecanismos de control de acceso y de auditoría provistos por los

sistemas operativos. - Se presenta el concepto de computación confiable y de seguridad multinivel.

Programa Analitico del curso:

- Autenticación:

- Principios de autenticación de usuario.

- Autenticación de usuarios basada en secretos y en tokens.

- Mecanismos biométricos.

- Autenticación remota

- Control de acceso:

- Principios de control de acceso.

- Sujetos, objetos y permisos.

- Control de acceso discrecional (DAC).

- Control de acceso basado en roles (RBAC).

- Control de acceso basado en atributos (ABAC).

- Gestión de identidades, credenciales y de acceso

- Seguridad de Sistemas Operativos:

- Planificación de la seguridad de SO y Hardening.

- Mantenimiento: Logging y Backup.

- Seguridad Linux/Unix.

- Seguridad Windows.

- Seguridad de sistemas de virtualización.

- Computación confiable y Seguridad Multinivel:

- El modelo Bell-LaPadula para seguridad computacional.

- Otros modelos.

- El concepto de modelo confiable.

- Aplicaciones de seguridad multinivel.

Para este curso trabajaremos con las siguientes herramientas que vienen dentro del sistema operativo Kali Linux a medida de avancemos en el curso:

- Autenticación

- Hydra – Ataques de fuerza bruta en autenticación (SSH, FTP, HTTP, etc.).

- John the Ripper – Cracking de contraseñas con diccionarios.

- Hashcat – Cracking de hashes de contraseñas con GPU.

- Mimikatz (en Wine) – Extracción de credenciales en sistemas Windows.

- Patator – Herramienta flexible para pruebas de autenticación.

- Medusa – Ataques de autenticación a múltiples protocolos.

- Control de Acceso

- Nmap – Escaneo de servicios y detección de accesos abiertos.

- BloodHound – Análisis de relaciones y permisos en redes Windows/Active Directory.

- LDAPSearch – Enumeración y análisis de identidades en LDAP.

- PowerSploit – Post-explotación en Windows, incluyendo auditoría de permisos.

- WinPEAS / LinPEAS – Auditoría de permisos y escalación de privilegios en Windows/Linux.

- SEToolkit (Social-Engineer Toolkit) – Simulación de ingeniería social y phishing.

- Gestión de Identidades y Acceso

- Kerbrute – Ataques a Kerberos para auditoría de credenciales.

- Impacket – Herramientas para manipular protocolos de autenticación en redes Windows.

- Responder – Ataques a redes para capturar credenciales en entornos Windows.

- Evil-WinRM – Auditoría de accesos a servidores Windows mediante WinRM.

- rpcclient – Análisis de permisos en entornos Windows desde Samba.

- Seguridad de Sistemas Operativos

- Lynis – Auditoría de seguridad en sistemas Linux.

- chkrootkit – Detección de rootkits en Linux.

- RKHunter – Escaneo de malware en sistemas Linux.

- Sysmon for Linux – Monitoreo avanzado de eventos en Linux.

- Volatility – Análisis forense de memoria RAM.

- Auditd – Registro detallado de eventos de seguridad en Linux.

- Wireshark – Análisis de tráfico de red y detección de amenazas.

- Netstat / SS – Inspección de conexiones activas y puertos abiertos.

- Seguridad de Virtualización

- Virt-Manager con KVM/QEMU – Virtualización segura en Kali.

- Docker Bench for Security – Auditoría de seguridad en contenedores Docker.

- LXC / LXD Security Audits – Análisis de seguridad en contenedores Linux.

- VBoxManage – Control de seguridad en máquinas virtuales de VirtualBox.

- VMware Exploit Tools – Pruebas de penetración en entornos virtualizados.

- Computación Confiable y Seguridad Multinivel

- SELinux Audit Tools – Análisis y refuerzo de seguridad en SELinux.

- AppArmor Parser – Evaluación de perfiles de seguridad de AppArmor.

- Tpm2-tools – Gestión de TPM (Trusted Platform Module) en Linux.

- Qubes OS Virtual Machine – Pruebas de seguridad en sistemas con aislamiento total.

- EncFS & eCryptfs – Implementación de cifrado en archivos y directorios.

- LUKS (Linux Unified Key Setup) – Cifrado de discos duros en Linux.

- Otras Herramientas Útiles en Kali Linux

- Metasploit – Framework para pruebas de penetración.

- Burp Suite – Pruebas de seguridad en aplicaciones web.

- ZAP (OWASP) – Auditoría de seguridad en aplicaciones web.

- Nikto – Escaneo de vulnerabilidades en servidores web.

- SQLmap – Identificación y explotación de vulnerabilidades SQL.

- Aircrack-ng – Auditoría de seguridad en redes WiFi.

- Snort – Sistema de detección de intrusos (IDS).

- OpenVAS – Escaneo y evaluación de vulnerabilidades.

Primeros pasos:

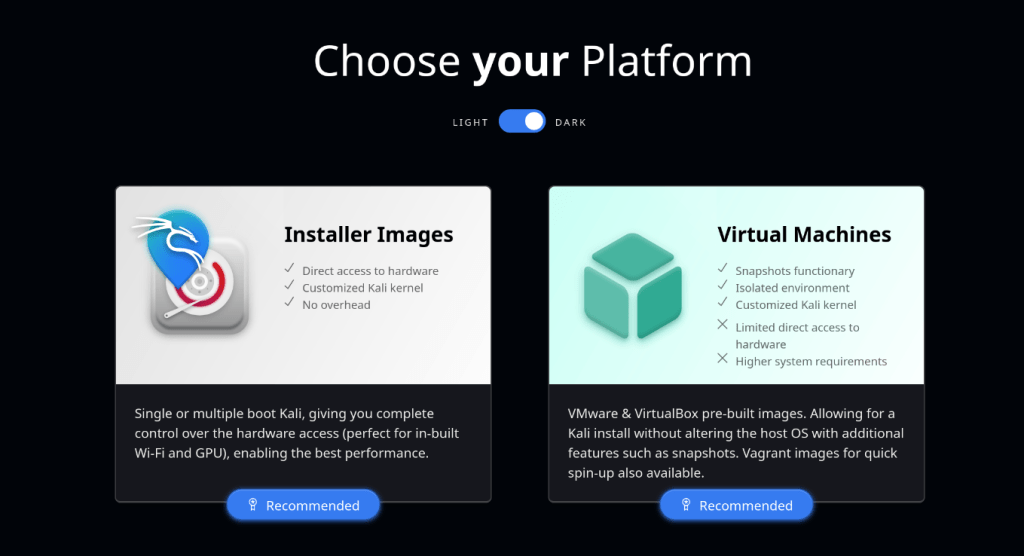

Para trabajar con este curso vamos a descargar la distribución Kali Linux desde el siguiente enlace: Enlace de descarga

Descargar la imagen Offline que posee todos los recursos que vamos a trabajar en el curso. Luego una herramienta para volverla Live:

Rufus: https://rufus.ie/es/

Ventoy: https://www.ventoy.net/en/index.html

Bienvenidos al mundo de la seguridad informática, nos espera un largo camino este año.

Deja un comentario